Aide

La cryptographie est une discipline destinée à protéger le secret d'une information sensible. Utilisée depuis l'Antiquité, elle servait principalement à l'époque à transmettre des messages militaires secrets sans crainte qu'ils soient dévoilés si le porteur du message était intercepté.

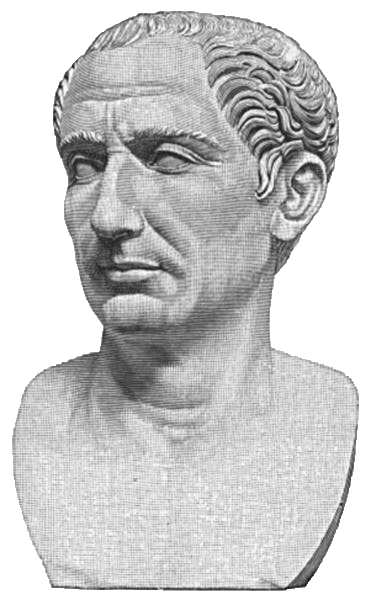

L'une des premières méthodes de chiffrement utilisée au cours de l'Histoire est le

chiffrement par décalage, notamment utilisé par Jules César pour ses correspondances secrètes. Pour cette raison, cette méthode est aussi connue sous le nom de

chiffre de César. Peut-être qu'en apprendre davantage sur cette méthode t'aiderait dans ta mission ?

En savoir plus sur le chiffrement par décalage

Chiffrement par décalage

Le chiffrement par décalage, ou chiffrement de César, est une méthode de chiffrement simple qui consiste à rendre un message inintelligible en décalant chacune de ses lettres d'un certain nombre de places dans l'alphabet. Le nombre de "crans" de décalage peut être vu comme la clé de chiffrement. Lorsqu'on atteint la fin de l'aphabet, on recommence à partir du début.

Ainsi, pour un décalage de 1 cran, la lettre A est remplacée par un B, B est remplacée par C, ... et Z est remplacée par A.

Pour un décalage de 4 crans, A est remplacée par D, et ainsi de suite.

Par exemple, pour un décalage de 1, le mot BLEU est chiffré en CMFV : B C, L M, E F, U V.

Pour déchiffrer le message, connaissant la clé (le nombre de décalages), il suffit d'effectuer la procédure inverse en décalant les lettres vers le début de l'alphabet.

L'alphabet comportant 26 lettres, il y a 25 décalages différents possibles, car un décalage de 0 (ou de 26) ne changerait pas le message. Cette méthode ne permet donc que 25 clés de chiffrement possibles, ce qui en fait une méthode très peu robuste aux tentatives de décryptage car il est facile et rapide de tester les 25 combinaisons possibles. Pour cela, on peut s'aider d'une roue telle que celle à votre disposition.

Brève Histoire du chiffrement

Le chiffrement de César a été l'un des premiers utilisé au cours de l'Antiquité, mais d'autres méthodes de chiffrement simples ont été inventées à la même époque, tel que le chiffrement par substitution, une version plus complexe du chiffrement par décalage, ou la scytale, dont le principe consiste à enrouler une bande de papier autour d'un bâton.

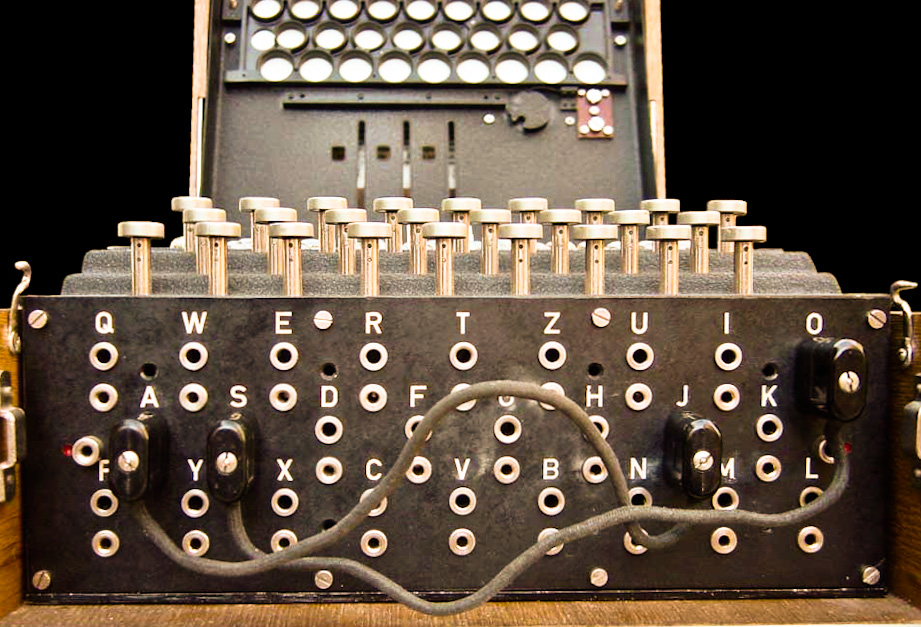

Par la suite, ces méthodes manuelles ont été remplacées par des techniques assistées par des machines, d'abord mécaniques puis électroniques. Ces machines ont permis le développement d'algorithmes de chiffrement plus complexes que ce qu'il est possible de calculer à la main. L'un des exemples les plus connus est Enigma, utilisée par l'armée Allemande lors de la Seconde Guerre Mondiale.

Aujourd'hui, sur Internet et dans nos poches, les algorithmes de chiffrement sont partout, et sont devenus beaucoup plus perfectionnés. Ils protègent aussi bien notre vie privée et la confidentialité de nos correspondances numériques, que des secrets industriels et militaires. Connaître leur fonctionnement, leurs points forts et leurs faiblesses, est l'une des prérogatives des experts en cyber-sécurité.

Le savais-tu ?

On parle de chiffrement lorsqu'on transforme un message en clair en un message chiffré, souvent à l'aide d'une clé de chiffrement. Par la suite, connaissant la clé, il est possible de déchiffrer le message pour retrouver le contenu original. On parle de décryptage uniquement lorsqu'on essaye de retrouver le message en clair sans connaître la clé, à l'aide de moyens détournés, souvent à l'insu de son auteur.